IT-Sicherheit & IT Security Design

IT-Sicherheit bezieht sich auf die Praxis des Schutzes von Computersystemen, Netzwerken und Daten vor unbefugtem Zugriff, Diebstahl, Beschädigung oder Störung.

Ziele und Schutzziele der IT-Sicherheit

Ziel der IT-Sicherheit ist es, die Vertraulichkeit, Integrität und eine auf Basis autorisierter Berechtigungen gesteuerte Verfügbarkeit von Informationen zu wahren, indem sichergestellt wird, dass nur befugte Benutzer Zugang zu ihnen haben und dass sie vor Beschädigung, unbefugten Änderungen und Diebstahl geschützt sind.

Welche Aufgaben und Funktionen umfasst IT-Security?

IT-Sicherheit umfasst die Implementierung verschiedener Technologien, Prozesse und Verfahren zum Schutz von Daten und Systemen vor Cyber-Bedrohungen wie Viren, Malware, Phishing-Angriffen, Hacking und anderen Formen der Cyber-Kriminalität.

Dazu gehören u. a. Firewalls, Systeme zur Erkennung und Verhinderung von Fraud, Eindringlingen, Verschlüsselung und strenge Passwortrichtlinien.

Training und Maßnahmen zur IT-Security Awareness

Dies umfasst auch Trainingsmaßnahmen zur Sensibilisierung im Sinne eines Sicherheitsbewusstseins, Schulungsprogramme, die den Mitarbeitern helfen, Sicherheitsbedrohungen zu erkennen und auf sie zu reagieren, sowie die Erstellung von Richtlinien und Verfahren, die sicherstellen, dass das Unternehmen die Branchenstandards und -vorschriften einhält.

Robuste IT-Sicherheitsmaßnahmen sind für Unternehmen unerlässlich, um sich vor Datenschutzverletzungen zu schützen, die zum Verlust vertraulicher Informationen und zur Schädigung des Rufs des Unternehmens führen können. Da sich die Technologie ständig weiterentwickelt und die Bedrohungslandschaft sich verändert, müssen Unternehmen wachsam bleiben und ihre IT-Sicherheitsmaßnahmen auf dem neuesten Stand halten, um sicherzustellen, dass sie weiterhin wirksam vor den neuesten Bedrohungen schützen.

Zusammenfassend lässt sich sagen, dass die IT-Sicherheit ein entscheidender Aspekt der allgemeinen Sicherheitsstrategie eines jeden Unternehmens ist, und dass es unerlässlich ist, die notwendigen Ressourcen zu investieren, um eine sichere und zuverlässige IT-Umgebung zu erhalten.

IT-Security Design

IT-Sicherheitsdesign bezieht sich auf den Prozess der Entwicklung und Implementierung eines umfassenden Sicherheitsplans zum Schutz der Computersysteme, Netzwerke und Daten eines Unternehmens. Der Entwurf sollte die spezifischen Sicherheitsanforderungen des Unternehmens sowie die Branchenvorschriften und -standards berücksichtigen.

Was umfasst das IT-Sicherheitsdesign?

IT-Sicherheitsdesign bezieht sich auf den Prozess der Erstellung eines umfassenden Sicherheitsplans, der die Maßnahmen und Strategien umreißt, die eine Organisation zum Schutz ihrer Computersysteme, Netzwerke und Daten einsetzt. Ein solides IT-Sicherheitskonzept sollte die spezifischen Sicherheitsbedürfnisse des Unternehmens berücksichtigen und die einschlägigen Branchenvorschriften und -standards einhalten.

IT-Security Konzept

Ein solides Konzept für den IT-Sicherheitsentwurf umfasst die folgenden Komponenten:

- Risikobewertung:

Der erste Schritt beim IT-Sicherheitsdesign besteht darin, die Risiken zu ermitteln und zu bewerten, denen das Unternehmen ausgesetzt ist. Dazu gehört die Identifizierung der zu schützenden Vermögenswerte, die Bewertung der Wahrscheinlichkeit und der Auswirkungen potenzieller Bedrohungen und die Bestimmung des erforderlichen Schutzniveaus für jeden Vermögenswert.

- Sicherheitsrichtlinien und -verfahren:

Entwicklung und Umsetzung von Richtlinien und Verfahren, die die Nutzung der Computersysteme und Netzwerke des Unternehmens regeln und Standards für bewährte Sicherheitsverfahren festlegen.

- Zugriffskontrolle:

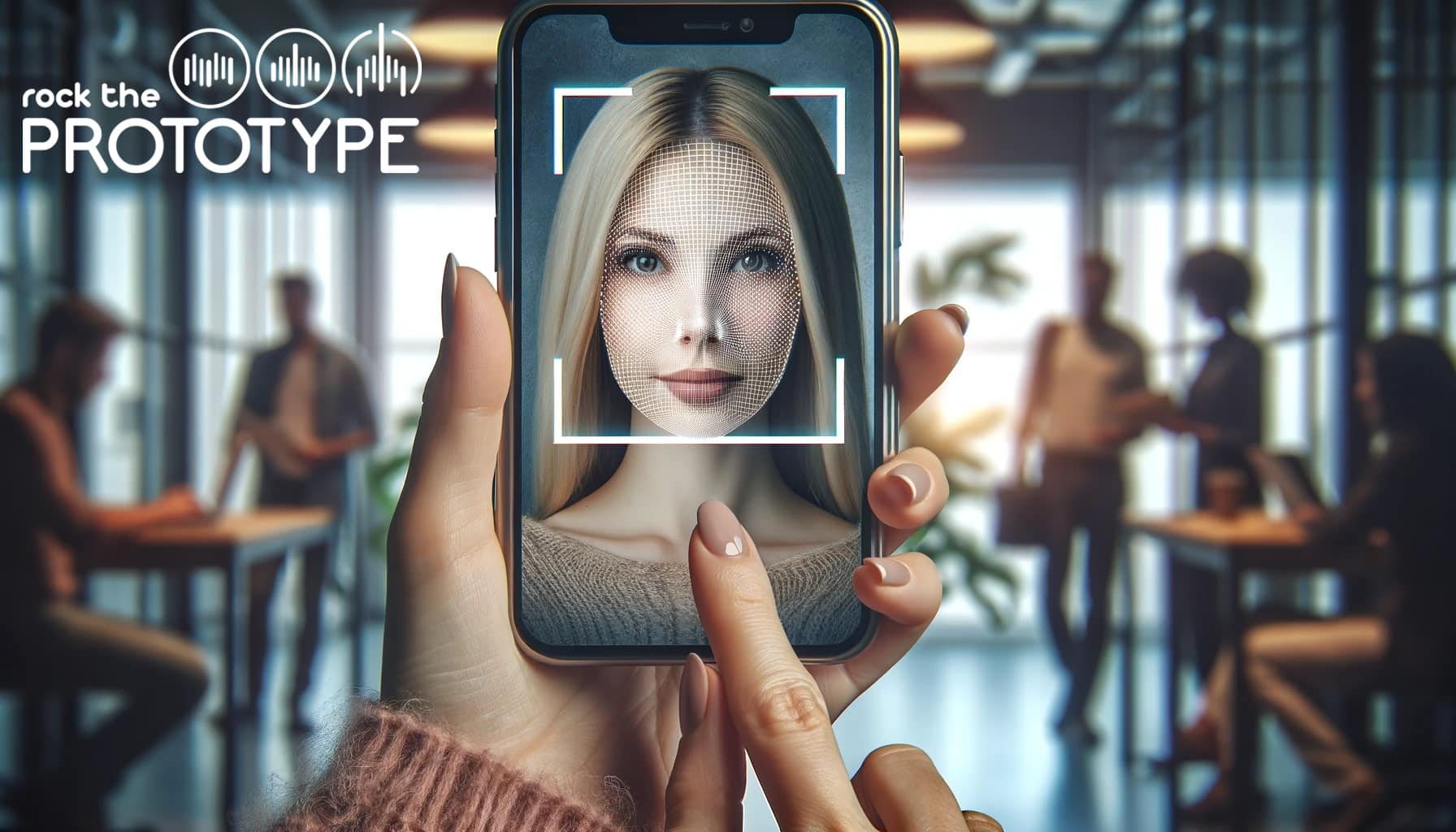

Implementierung von Systemen zur Kontrolle und Überwachung des Zugriffs auf sensible Informationen und Systeme, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf sensible Daten haben.

- Verschlüsselung:

Verschlüsselung sensibler Daten sowohl bei der Speicherung als auch bei der Übertragung, um unbefugten Zugriff zu verhindern und den Datenschutz zu gewährleisten.

- Firewall:

Implementierung einer Firewall, um den Netzwerkzugang zu kontrollieren und den unbefugten Zugriff auf die Computersysteme des Unternehmens zu verhindern.

- Intrusion Detection und Prevention:

Implementierung von Systemen zur Erkennung und Verhinderung von unbefugtem Zugriff auf das Netzwerk, einschließlich Intrusion Detection Systems und Intrusion Prevention Systems.

- Disaster Recovery und Geschäftskontinuitätsplanung: Entwicklung eines Plans zur Sicherstellung der Fortführung kritischer Geschäftsfunktionen im Katastrophenfall, einschließlich Verfahren zur Datensicherung und -wiederherstellung.

- Schulung des Sicherheitsbewusstseins: Regelmäßige Schulungen der Mitarbeiter zum Thema Sicherheit, damit sie Sicherheitsbedrohungen erkennen und auf sie reagieren können.

- Regelmäßige Sicherheitsprüfungen:

Regelmäßige Durchführung von Sicherheitsaudits (Pentesting und Threat Modelling) um Schwachstellen zu erkennen und zu beseitigen und um sicherzustellen, dass die Sicherheitsmaßnahmen des Unternehmens auf dem neuesten Stand und wirksam sind.

Durch die Umsetzung dieser Komponenten können Unternehmen ein robustes IT-Sicherheitskonzept erstellen, das ein hohes Maß an Schutz für ihre Computersysteme, Netzwerke und Daten bietet.