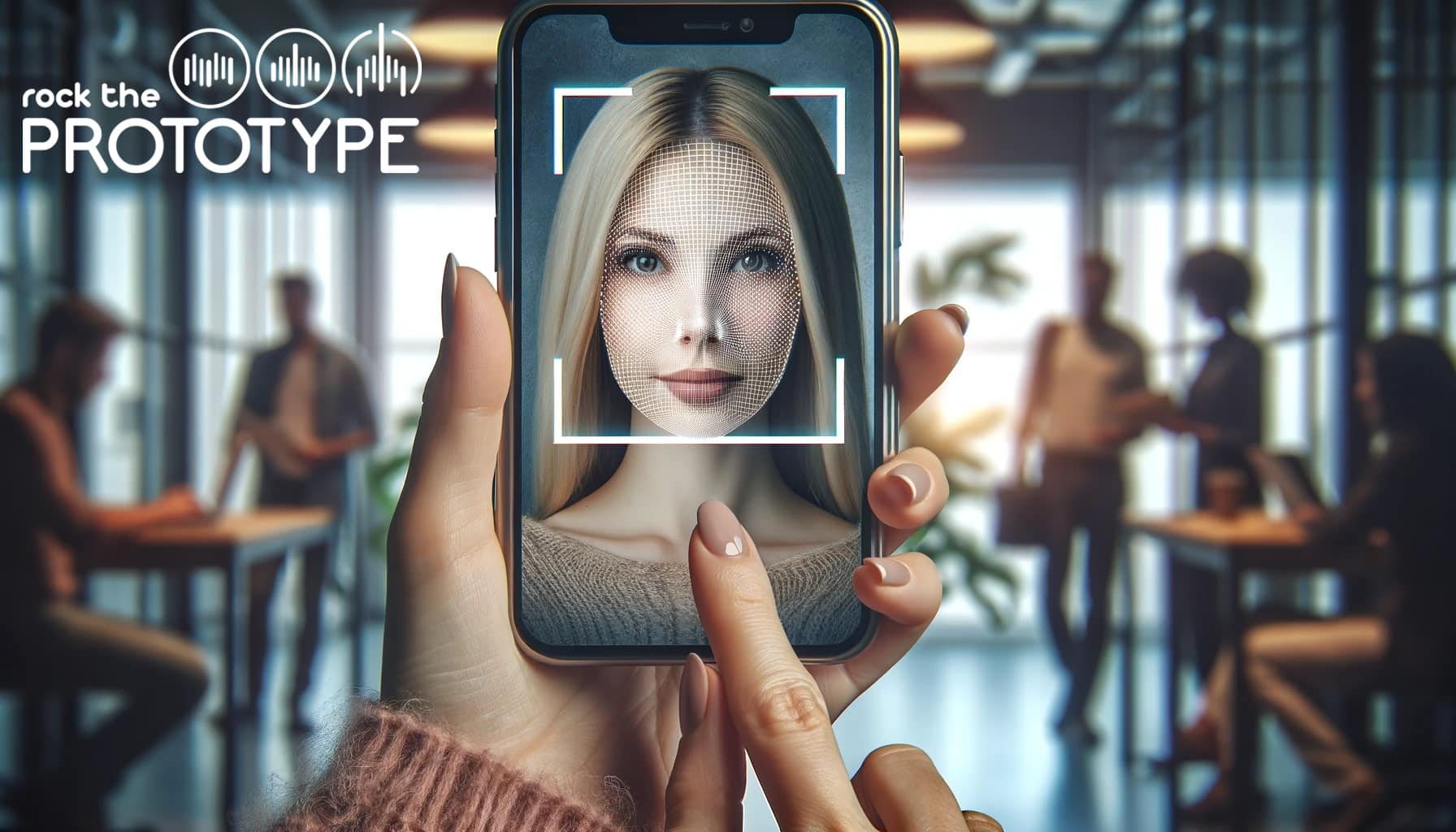

Authentifizierung

Eine Authentifizierung ist ein mehrstufiger Prozess im Identitätsmanagement. Mit der Authentifizierung in einem IT-System werden IT-Sicherheitsfunktionen umgesetzt, die von verschiedenen Sicherheitsdiensten und Komponenten realisiert werden.